Итоги конференции

"Актуальные проблемы информационной безопасности: подходы и решения"

24 ноября 2003 года компания "Инфосистемы Джет" совместно со своими партнерами Symantec Corporation, Лаборатория Касперского, Aladdin Software Security R.D. и Novell, при информационной поддержке компании CITForum провела конференцию на тему "Актуальные проблемы информационной безопасности: подходы и решения".

В конференции принимали участие:

- Спонсор конференции - компания "Инфосистемы Джет";

- Партнеры компании Symantec Corporation, Лаборатория Касперского, Aladdin Software Security R.D., Novell.

- Информационная поддержка - компания CITForum.

На конференции присутствовало более 100 человек из 50 различных организаций: федеральных структур, банковских и финансовых организаций, операторов телекоммуникаций, компаний топливно-энергетического комплекса, промышленных предприятий, системных интеграторов, образовательных учреждений, а также представители средств массовой информации.

В конференции были освещены наиболее значимые проблемы информационной безопасности:

- Текущее состояние проблемы информационной безопасности

Илья Трифаленков, директор Центра Информационной безопасности компании "Инфосистемы Джет"

- Концепция функциональной безопасности корпоративных систем

Наталья Баталова, консультант по информационной безопасности компании "Инфосистемы Джет"

- Аудит безопасности информационных систем - ожидания и результаты

Дмитрий Огородников, начальник Отдела средств и методов защиты информации компании "Инфосистемы Джет"

- Безопасность в жизненном цикле информационных систем

Борис Симис, руководитель Группы сопровождения систем безопасности компании "Инфосистемы Джет"

- Novell Nsure - семейство решений для управления доступом к бизнес-ресурсам

Дмитрий Лобовко, системный инженер компании Novell.

- Решения в области аутентификации и контроля доступа пользователей

Алексей Сабанов, коммерческий директор компании Aladdin Software Security R.D.

- Системы защищенных телекоммуникаций - требования и решения

Борис Тоботрас, начальник Отдела защиты телекоммуникаций компании "Инфосистемы Джет"

- Контроль содержимого информационного обмена: возможности и решения

Александр Таранов, начальник Отдела Интранет-технологий компании "Инфосистемы Джет"

- Решения Symantec в области корпоративной информационной безопасности

Андрей Дюбин, менеджер по работе с корпоративными клиентами компании Symantec Corporation

- Комплексная антивирусная защита предприятия

Андрей Грачев, начальник Отдела консалтинга компании "Лаборатория Касперского.

Текущее состояние проблем информационной безопасности

Трифаленков Илья, "Инфосистемы Джет"

Выступление посвящено проблеме информационной безопасности (ИБ) в целом, ее важности и сложности. Приводятся основные составляющие ИБ и их роль в информационном обмене, дается характеристика наиболее распространенных угроз ИБ, которым подвержены современные информационные системы.

Докладчик делает обзор российского и зарубежного законодательства в области ИБ и рассматривает проблемы, которые существуют в настоящее время в российском законодательстве. Значительная часть доклада посвящена обзору зарубежных и национальных нормативных актов, стандартов и спецификаций. В заключении доклада дается описание рынка ИБ и перспективы его развития.

"За последнее время в подходах к информационной безопасности корпоративных ресурсов произошли ощутимые изменения. Возросло понимание стоимости потери информации, в том числе вследствие событий 11 сентября, осознана связь между вопросами защиты информации и вопросами надежности информационных систем.

В течение последнего года происходило интенсивное технологическое развитие "тонких" методов защиты информации (активный аудит, анализ содержимого информационных сервисов).

Одним из наиболее значимых событий прошедшего года явились существенные изменения в нормативной базе - переход на международный стандарт ISO15408, учет специфики конфиденциальной информации, апробация и утверждение СТР-К, принятие закона об ЭЦП.

Приведенные выше факторы делают построение защиты корпоративных информационных ресурсов задачей более реальной и адекватной набору значимых рисков при условии корректного учета особенностей используемых информационных технологий".

Концепция функциональной безопасности корпоративных систем

Баталова Наталья, "Инфосистемы Джет"

Методическую основу проектов компании "Инфосистемы Джет" по обеспечению защиты информационных ресурсов в корпоративных системах составляет концепция функциональной безопасности, сформированная на основе многолетней практической работы компании в качестве интегратора в области информационной безопасности, так и в качестве разработчика собственных продуктов и решений по защите.

В основе концепции функциональной безопасности лежат следующие основные принципы:

- использование отечественных и международных стандартов;

- привязка защиты информации к конкретным ресурсам и сервисам информационной системы;

- максимальное использование встроенных механизмов безопасности компонентов информационной системы, их интеграция в рамках единой архитектуры;

- сочетание первоочередных мер по защите критических ресурсов и построение интегрированной системы защиты на основе политики безопасности.

Набор свойств, определяющих состояние защищенности информационных ресурсов - конфиденциальность, целостность, доступность. При этом важным является определение верных приоритетов каждого из свойств, т.к. единой оптимальной структуры информационной безопасности для всех корпоративных систем не существует. Каждая компания может иметь свой собственный, отличающийся от других, набор требований, проблем и приоритетов, в зависимости от вида деятельности и производственной или вычислительной среды.

Основой подхода к обеспечению безопасности является применение комплекса организационных мер и программно-технических средств, реализующих механизмы безопасности в распределенных ИС и сетях передачи данных. В качестве третьей компоненты может быть названа оптимизация архитектуры самой информационной системы с точки зрения безопасности.

В качестве основных источников, определяющих эффективность защиты корпоративных информационных ресурсов, используются российская и мировая нормативная база стандартов, обширный многолетний опыт работ по проектированию и внедрению систем безопасности, опыт собственных разработок средств защиты информации.

Этапность работ по обеспечению безопасности информационного обмена сводится к стандартизованной этапности построения автоматизированных систем - обследование, анализ рисков и реализация первоочередных мер защиты, проектирование, внедрение и аттестация, сопровождение подсистемы, - определяя специфику каждого из этапов с точки зрения систем информационной безопасности.

С точки зрения построения систем информационной безопасности (ПИБ) возможны два подхода - продуктовый и проектный. В рамках продуктового подхода выбирается набор средств защиты, анализируются функции данных средств, и на основе анализа функций определяется политика доступа к информационным ресурсам. Альтернативой такому подходу является первоначальная проработка политики доступа, на основе которой определяются функции, необходимые для ее реализации, и производится выбор продуктов, обеспечивающих выполнение этих функций.

Продуктовый подход оказывается более дешевым с точки зрения затрат на проектирование, в то же время проектный подход является заведомо более полным, и системы, построенные на его основе, более оптимизированы и аттестуемы.

Архитектуру и состав защитных средств определяют принимаемые во внимание угрозы безопасности корпоративных информационных ресурсов в распределенных ИС, которые могут быть связны с неконтролируемым использованием сервисов внешнего информационного обмена, возможностью построения скрытых каналов, использованием слабостей используемых сетевых протоколов и т.д.

С точки зрения программно-технических средств защиты, наиболее эффективный путь - сочетание встроенных механизмов безопасности компонентов информационной системы и дополнительных средств, реализующих специальные функции (межсетевые экраны, средства контроля почтовых сообщений, средства создания VPN).

При этом наложенные средства эффективны либо как средства, осуществляющие специальные функции (межсетевые экраны, средства контроля электронной почты, средства создания VPN) либо средства, осуществляющие интеграцию механизмов безопасности либо управление ими.

Существенным элементом концепции является выделение критериев проведения разработки собственных средств защиты информации либо использования существующих на рынке средств. Такими критериями является наличие на рынке адекватного продукта, решение вопросов сертификации, учет функциональности защищаемых информационных систем.

В качестве специализированных средств защиты при построении комплексных систем информационной безопасности компания "Инфосистемы Джет" широко использует как продукты ведущих производителей, так и собственные разработки - межсетевой экран Z-2, средство построения виртуальных собственных сетей и систему мониторинга и архивирования электронной почты.

Концепция функциональной безопасности определяет преимущества проектного способа организации защиты информации перед продуктовым, поскольку именно проектный подход обеспечивает доказательность и полноту предлагаемых решений в области информационной безопасности.

Использование основных положений Концепции при организации и проведении работ по защите является мощной основой построения эффективной и надежной системы обеспечения информационной безопасности, способной развиваться и модифицироваться вместе с общим развитием корпоративной системы.

Многолетний опыт компании "Инфосистемы Джет" на рынке защиты информации показал правильность положений концепции функциональной безопасности и ее способность модифицироваться параллельно с общим развитием информационных технологий.

Аудит безопасности информационных систем - ожидания и результаты

Огородников Дмитрий, "Инфосистемы Джет"

Цели проведения аудита

Целью проведения аудита информационной безопасности является оценка состояния информационной безопасности ИС и разработка рекомендаций по применению комплекса организационных мер и программно-технических средств, направленных на обеспечение защиты информационных и иных ресурсов ИС от угроз информационной безопасности.

Аудит информационной безопасности является начальным этапом работ по созданию комплексной подсистемы информационной безопасности (ПИБ) ИС. ПИБ представляет собой совокупность мер организационного и программно-технического уровня, направленных на защиту информационных ресурсов ИС от угроз информационной безопасности, связанных с нарушением доступности, целостности и конфиденциальности хранимой и обрабатываемой информации.

Меры защиты организационного уровня реализуются путем проведения соответствующих мероприятий, предусмотренных документированной Политикой обеспечения информационной безопасности.

Меры защиты программно-технического уровня реализуются при помощи соответствующих программных, технических или программно-технических средств защиты.

Аудит информационной безопасности позволяет принять обоснованные решения относительно использования мер защиты, адекватных с точки зрения соотношения их стоимости и возможности осуществления угроз информационной безопасности в отношении информационных ресурсов ИС.

Задачи, решаемые при проведении аудита

В число задач, решаемых при проведении аудита информационной безопасности информационной системы, входят:

- Сбор и анализ исходных данных об организационной и функциональной структуре ИС, необходимых для оценки состояния информационной безопасности.

- Анализ существующей политики обеспечения информационной безопасности на предмет полноты и эффективности.

- Построение модели нарушителей информационной безопасности.

- Построение модели угроз информационной безопасности по отношению к ресурсам ИС, а также уязвимостей в существующей системе защиты, делающих возможным реализацию угроз информационной безопасности в ИС.

- Анализ информационных и технологических рисков связанных с осуществлением угроз информационной безопасности.

- Осуществление тестовых попыток несанкционированного доступа к критически важным узлам информационной системы и определение уязвимостей в установках защиты данных узлов.

- Формирование рекомендаций по разработке (или доработке) Политики обеспечения информационной безопасности на основании анализа существующего режима информационной безопасности.

- Формирование предложений по использованию существующих и установке дополнительных средств защиты информации для повышения уровня надежности и информационной безопасности информационной системы.

Результаты работы

Результатом аудита является структурированная детальная информация о состоянии информационной безопасности в информационной системе в форме отчетов и рекомендаций.

Поддержка уровня защиты информационных систем

Симис Борис, "Инфосистемы Джет"

Основной проблемой, возникающей при эксплуатации систем, с точки зрения защиты информации является поддержание режима безопасности в условиях постоянно меняющегося окружения и структуры самой системы. Производители и поставщики средств защиты предлагают только поддержку своих продуктов. При этом многие крупные зарубежные производители не имеют авторизованных сервисных центров в России.

Для решения вопросов комплексной поддержки и аудита информационных систем с точки зрения безопасности необходима комплексная поддержка системы в целом, состоящая из определенных технических и организационных компонент:

- Система оперативного обновления версий операционных систем и прикладных программ. Наличие этой системы является необходимым условием эффективной работы системы антивирусной защиты, так как существуют определенные вирусы, для защиты от которых на рабочей станции или сервере обязательно должно стоять последнее программное обновление (patches) от производителя операционной системы или прикладной программы. В современных условиях такие обновления могут выходить достаточно часто (например, компания Microsoft выпускает их несколько раз в месяц), и при отсутствии автоматизированного распространения таких обновлений на ресурсы ЛВС, система антивирусной защиты станет неэффективной.

- Система защиты ресурсов, предоставляющих информацию внешним пользователям Интернет. Некоторые ресурсы, например Web сервер, подвержены специфическим атакам, которые не могут быть отражены только средствами антивирусной защиты. Для защиты таких ресурсов необходимо наличие специализированных технических средств, например средств обнаружения атак, сканеров защищенности web серверов, системы обновления версий прикладных программ.

- Система мониторинга происходящих событий в мире информационной безопасности. Предполагает получение информации о появлении новых уязвимостей и угроз информационным ресурсам управления. С помощью этой системы должно производиться постоянное отслеживание происходящих событий, связанных с информационной безопасностью.

- Регламенты работы администратора по предотвращению и ликвидации вирусных и иных атак на ресурсы локально-вычислительной сети.

Системы защищенных телекоммуникаций - требования и решения

Тоботрас Борис, "Инфосистемы Джет"

В докладе рассматриваются основные характеристики систем телекоммуникаций корпоративного и регионального уровня в контексте защиты информационных ресурсов. Определяются основные требования по обеспечению защищенности передаваемой информации в привязке к качеству предоставляемых услуг, дается описание средств экранирования и создания виртуальных защищенных сетей, их основные возможности и технические характеристики, дается обзор рынка таких средств и критерии их выбора.

В докладе рассматриваются основные характеристики систем телекоммуникаций корпоративного и регионального уровня в контексте защиты информационных ресурсов. Определяются основные требования по обеспечению защищенности передаваемой информации в привязке к качеству предоставляемых услуг, дается описание средств экранирования и создания виртуальных защищенных сетей, их основные возможности и технические характеристики, дается обзор рынка таких средств и критерии их выбора.

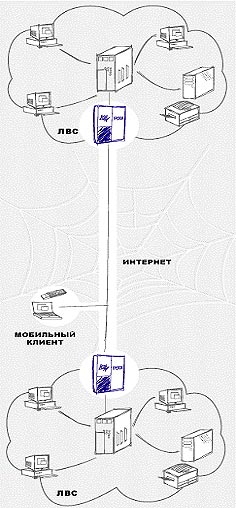

Комплекс "Тропа-Джет" позволяет создавать виртуальную защищенную сеть (VPN) с помощью фильтрации, кодирования и маршрутизации информационных потоков между географически удаленными локальными сетями. Для обеспечения надежного и непрерывного функционирования "Тропа-Джет" решает задачи генерации, регистрации, хранения, распределения и сопровождения ключей кодирования, а также может осуществлять мониторинг и управление межсетевыми потоками.

"Тропа-Джет" реализует функции кодирования межсетевых информационных потоков в сетях передачи данных протокола TCP/IP. Протокол туннелирования сетевых пакетов соответствует стандартам IETF IPsec. Отличительной особенностью комплекса "Тропа-Джет" является возможность обеспечить гарантированное качество прикладных сервисов, чувствительных к величинам временных задержек.  Требуемая полоса пропускания для приложения обеспечивается следующим образом: передаваемые сетевые пакеты классифицируются по типу предоставляемого сервиса и на основании присвоенной категории устанавливается приоритет трафика. Продукт может применяться как самостоятельно, так и в сочетании с межсетевыми экранами, средствами контекстного анализа и средствами антивирусной защиты, что позволяет создать комплексное решение по защите ИС предприятия.

Требуемая полоса пропускания для приложения обеспечивается следующим образом: передаваемые сетевые пакеты классифицируются по типу предоставляемого сервиса и на основании присвоенной категории устанавливается приоритет трафика. Продукт может применяться как самостоятельно, так и в сочетании с межсетевыми экранами, средствами контекстного анализа и средствами антивирусной защиты, что позволяет создать комплексное решение по защите ИС предприятия.

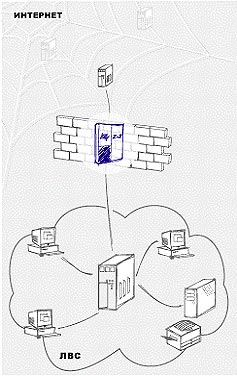

МЭ Z-2 устанавливается на границе между защищаемой сетью Компании и внешними "открытыми" сетями, либо между сегментами защищаемой сети (разного уровня конфиденциальности или служащих для решения различных задач и потому требующих изоляции), и осуществляет контроль входящих/исходящих информационных потоков на основе заданных правил управления доступом.

Основные возможности МЭ Z-2 по обеспечению информационной безопасности корпоративной информационной системы включают:

- контроль входящих/исходящих информационных потоков на нескольких уровнях модели информационного обмена OSI/ISO;

- идентификацию и аутентификацию пользователей с защитой от прослушивания сетевого трафика;

- трансляцию сетевых адресов и сокрытие структуры защищаемой сети;

- обеспечение доступности сетевых сервисов;

- проверку входящих/исходящих информационных потоков на вирусы;

- регистрацию запросов на доступ к ресурсам и результатов их выполнения;

- обнаружение и реагирование на нарушения политики информационной безопасности.

- МЭ Z-2 функционирует под управлением операционной системы Solaris компании Sun Microsystems на аппаратной платформе SPARC или Intel.

Администрирование МЭ Z-2 осуществляется с помощью графического интерфейса написанного на языке Java, что обеспечивает возможность его установки на различных платформах. Графический интерфейс управления позволяет производить настройку фильтра сетевых пакетов МЭ, проводить настройки сервисов фильтрации, осуществлять их запуск и остановку, а также передачу статуса их работы, редактировать базы данных пользователей сервера аутентификации, производить полный или выборочный просмотр системных журналов в реальном времени.

Сертифицированное решение

МЭ Z-2 имеет сертификаты Гостехкомиссии России № 555 от 27.12.2001г. и № 638 от 27.06.2002 на соответствие требованиям по 3 и 2 классам защищенности межсетевых экранов и отсутствию недекларированных возможностей. Ведется сертификация по 1 классу защищенности в соответствии с РД Гостехкомиссии.

Семейство устройств защиты информации АНГАРА включает в себя межсетевой экран АНГАРА-М и устройство для создания виртуальных защищенных сетей АНГАРА-В. В дальнейшем планируется выпуск устройств для контроля и отражения внешних атак, анализа трафика электронной почты, потоковых антивирусов, кэширующих proxy-серверов, а также устройств обратного кэширования для увеличения производительности Web-серверов. Таким образом, семейство позволит реализовать многоуровневую систему защиты на базе устройств одного производителя.

Все устройства выпускаются на общей аппаратной платформе, обеспечивающей высокую производительность и надежность. Предлагается несколько вариантов исполнения аппаратной платформы семейства АНГАРА для настольного использования и для монтажа в серверную стойку 19?.

Особенностями устройств семейства АНГАРА являются:

Особенностями устройств семейства АНГАРА являются:

- Высокая надежность;

- Оптимальное соотношение цены и производительности для небольших сетей;

- Быстрое развертывание и интеграция с существующей системой обеспечения безопасности;

Возможность поэтапного внедрения;

Возможность поэтапного внедрения;

- Простые и удобные средства администрирования;

- Компактные размеры (настольное исполнение, стоечное исполнение: высотой 1U 19?);

- Наличие до четырех интерфейсов 10/100Mbit Ethernet, позволяющих реализовать достаточно сложные конфигурации;

Поддержка и обслуживание от российского разработчика;

Поддержка и обслуживание от российского разработчика;

- Низкая стоимость владения.

Развертывание системы информационной безопасности на базе устройств семейства АНГАРА позволит обеспечить высокий уровень защиты для небольших и средних сетей.

Специализация устройств семейства АНГАРА для решения строго определенных задач - обеспечивает удобство обслуживания, контроль функционирования и экономию средств организации за счет приобретения только необходимых функциональных возможностей.

Соответствие открытым международным стандартам позволяет легко интегрировать устройства как между собой, так и с уже существующей инфраструктурой безопасности.

Все устройства предназначены для круглосуточного необслуживаемого функционирования в сетях TCP/IP в любых их вариантах - интранет, экстранет, Интернет. Для удобства обслуживания все устройства оснащены энергонезависимыми Flash-картами, для сохранения текущих настроек и конфигураций оборудования.

Контроль содержимого информационного обмена: возможности и решения

Таранов Александр, "Инфосистемы Джет"

Существенную часть обеспечения информационной безопасности составляет контроль содержимого информации, которая циркулирует в ИС. Сюда относится сканирование на вирусы, фильтрация URL, поиск ключевых слов, вредоносного мобильного кода и многое другое.

Объективная потребность вызвала к жизни множество программных продуктов, решающих в той или иной мере задачу контроля контента, однако, внедрение таких продуктов зачастую обманывает ожидания администраторов безопасности.

Какие риски могут быть минимизированы с помощью систем контроля контента, какие функции этих систем обеспечивают возможность построения комплексного решения, с какими проблемами сталкивается организация, внедряющая и эксплуатирующая системы контроля контента - вот основные темы данного доклада.

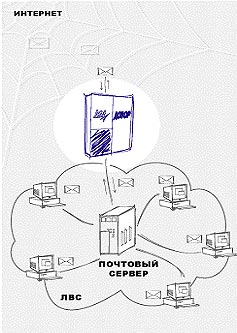

Компания "Инфосистемы Джет" уделяет проблеме анализу содержимого информационного обмена. Так, специалистами компании был разработан продукт, предназначенный для обеспечения контроля содержимого электронной почты - система мониторинга и архивирования почтовых сообщений "Дозор-Джет". Благодаря своей функциональности система "Дозор-Джет" позволяет предотвратить множество рисков, связанных с использованием электронной почты, а также решать множество других задач помимо защиты почтовой системы.

Система мониторинга и архивирования почтовых сообщений "Дозор-Джет"

Система мониторинга и архивирования почтовых сообщений "Дозор-Джет" предназначена для обеспечения полного контроля над корпоративной системой электронной почты. Это осуществляется за счет мониторинга всех входящих, исходящих и внутренних почтовых сообщений, передаваемых посредством протокола SMTP.

Система мониторинга и архивирования почтовых сообщений "Дозор-Джет" предназначена для обеспечения полного контроля над корпоративной системой электронной почты. Это осуществляется за счет мониторинга всех входящих, исходящих и внутренних почтовых сообщений, передаваемых посредством протокола SMTP.

При попадании почтового сообщения в систему производится его полный разбор на составляющие компоненты. Затем производится анализ структуры и содержимого как самого сообщения, так и присоединенных файлов. По результатам анализа принимается решение о том, какое действие будет проведено с письмом.

Создание архива электронной почты

"Дозор-Джет" включает в себя подсистему архивирования, реализованную на основе реляционной СУБД Oracle (версия Enterprise Edition) или PostgreSQL (Lite-версия). Архив предназначен для хранения:

- почтовых сообщений;

- "задержанных" писем (в специальной области архива - карантине);

- базы данных правил системы "Дозор-Джет".

Архив обеспечивает хранение в режиме on-line большого количества корпоративной электронной почты с высоким уровнем доступности данных и долговременное хранение сообщений в течение десяти лет и более. При этом есть возможность экспорта данных на внешние носители, что обеспечивает практически неограниченные возможности по объемам хранения данных.

Архив предоставляет широкий спектр возможностей по поиску писем. Он снабжен механизмами быстрого поиска писем по любым их атрибутам и индексирования, позволяющий осуществлять полнотекстовый поиск по базе данных писем.

Отличительной особенностью системы "Дозор-Джет" является ее модульная структура. Это позволяет расширять возможности системы за счет простого "добавления" функциональности без изменения ее структуры. Технически это осуществляется путем добавления дополнительных модулей. К дополнительным модулям относятся:

- Модуль подключения ЭЦП;Модуль сегментирования архива почтовых сообщений;Модуль контекстного поиска в архиве почтовых сообщений;Модуль лексического контекстного поиска в архиве почтовых сообщений;Модуль статистики и отчетов;

- Модуль взаимодействия с HP OpenView;Модуль категоризации почтовых сообщений;Модуль доступа к архиву почтовых сообщений по протоколу IMAP4."Дозор-Джет" является надежной и производительной системой. Надежность "Дозор-Джет" заключается в способности осуществлять мониторинг ресурсов системы и коррекцию всех процессов, которые оказывают хоть какое, сколько-нибудь существенное влияние на ее работоспособность. В составе "Дозор-Джет" создан отдельный административный веб-сервер для обеспечения названных функций, а также для управления системой и ее конфигурации. Производительность системы по объемам обрабатываемых сообщений достигает нескольких гигабайт в день, а по объему хранимых в архиве сообщений - от 1 до 100 гигабайт.

"Дозор-Джет" функционирует под управлением Sun Solaris (версии 2.6, 2.7 и 2.8), HP-UX (версии 11.0) или Linux (протестировано на дистрибутивах Red Hat Linux версий 7.3 и 8.0, Mandrake Linux версии 8.1, ALT Linux Master 2.2). При этом важно отметить, что "Дозор-Джет" работает со всеми почтовыми серверами, работающими по протоколу SMTP вне зависимости от того, на какой операционной системе они реализованы.

Решения компании Aladdin Software Security R.D. для усиленной аутентификации

Сабанов Алексей, Aladdin

Краткий обзор рынка ААА (Аутентификация, Администрирование, Авторизация). Показано, что ежегодный рост объема рынка ААА составляет 25-28%, и к 2005г. составит $9,5 млрд., т.е. 2/3 объема рынка средств обеспечения безопасности информации. О чем свидетельствует такая тенденция? О том, что наиболее злободневными являются вопросы повышения роли разграничения доступа к информации, обеспечение ее доступности, конфиденциальности и целостности, а также развитие понятия персонального Digital ID.

Приводится краткий обзор рынка персональных идентификаторов. Наиболее оптимальным вариантом с точки зрения обеспечения безопасности является применение технологий смарт-карт-логон (СКЛ). Организация доступа пользователей с применением цифровых сертификатов отвечает современным требованиям работы с конфиденциальной информацией, в том числе международным стандартам.

К сожалению, до сих пор у большинства заказчиков нет ясного понимания того, что наибольшие риски связаны не столько с внешними, сколько с внутренними угрозами. Внешние угрозы обусловлены действиями субъектов, не входящих в состав пользователей и разработчиков АС, а также природными явлениями. Внутренние угрозы исходят от пользователей, обслуживающего персонала и разработчиков АС, а также от лиц, имеющих непосредственный или косвенный контакт с объектами информационной системы.

Согласно исследованиям многих известных фирм, потери от реализации внутренних угроз составляют не менее половины общей суммы потерь. Наиболее часто встречаются оценки внутренних потерь в районе 60-80%. В России над этим всерьез задумались только те компании, которые уже ощутили потери. В таких компаниях руководством перед соответствующими подразделениями были поставлены задачи снижения рисков реализации угроз безопасности, и, в частности, снижения рисков реализации внутренних угроз. Известно, что одним из основных направлений снижения рисков реализации внутренних угроз является построение корректной системы организации доступа пользователей.

В настоящее время существуют надежные системы, позволяющие строить многоуровневые схемы управления доступом. В частности, при этом очень важным моментом является все чаще встречающееся требование защищенности системы от действий пользователя с правами администратора. Это требование проистекает из того факта, что в 90% случаев системный администратор прикладных систем практически бесконтрольно наделяет правами пользователей. А с учетом того, что уровень дохода администратора относительно невысок, это является дополнительным каналом возможных утечек конфиденциальных сведений. Предлагаемый в данном докладе подход полностью решает поставленную задачу.

Подробнее остановимся на исходных данных задачи и современных подходах ее решения. Известно, что наиболее надежным способом аутентификации на сегодня являются программно-аппаратные решения, или так называемые двухфакторные модели (пользователь должен иметь "нечто" и знать "нечто"). Другими словами, для проведения так называемой строгой аутентификации должны применяться технологии, например, смарт-карт- логона (СКЛ), основанного на использовании цифровых сертификатов. Такой подход обеспечивает проверку прав пользователя и истинность сервера (то, что сервер не подменен злоумышленником) с помощью криптографических методов. На сегодняшний день далеко не все пакеты системного программного обеспечения (СПО) готовы к проведению подобных операций. Из устанавливаемого СПО для корпоративного клиента на сегодняшний день в массовом порядке можно выделить корпоративные сети под управлением серверов Windows 2000/2003 и Novell Netware 6.x.

Одним из способов построения решения может служить следующая схема, которую можно упрощенно представить следующим образом:

- Пользователь проходит полный цикл аутентификации по технологии СКЛ;

- После авторизации пользователя по СКЛ он получает доступ к защищенному LDAP-совместимому хранилищу параметров доступа к прикладным программным пакетам и корпоративным ресурсам, где все параметры доступа пользователя хранятся в зашифрованном виде. Зашифровывать параметры доступа системный администратор прикладной системы имеет право только на открытом ключе (в терминах инфраструктуры открытых ключей PKI - Public Key Infrastructure) пользователя. При этом сами параметры доступа недоступны системному администратору, поскольку расшифровать их может только конкретный пользователь с помощью своего секретного ключа (Private Key). Корневой сертификат, на основе которого производятся все операции, может храниться в отдельном защищенном месте (например, в удаленном сейфе).

Такая схема позволяет построение прозрачной многоуровневой схемы управления доступом. Приведем пример минимальной конфигурации:

- руководитель службы безопасности;

- офицер безопасности, отслеживающий правильность назначения параметров доступа пользователей системным администратором;

- системные администраторы различных систем;

- пользователи с разноуровневыми правами доступа к корпоративным ресурсам, прикладным системам, документообороту, почте и т.д.

Использование цифровых сертификатов для доступа пользователей к корпоративной сети и бизнес-приложениям подразумевает, что корпоративный заказчик начинает постепенное строительство инфраструктуры открытых ключей. Одним из существенных преимуществ использования цифровых сертификатов, являются некоторые удобные возможности управления доступом пользователя. Например, в связи с увольнением или уходом в отпуск сотрудника, действие его цифрового сертификата "легким движением руки" можно:

- приостановить;

- отозвать;

- признать недействительным.

При этом очень важно, чтобы закрытый (другими словами, секретный или приватный) ключ пользователя должен храниться в защищенном отчуждаемом личном носителе (персональном идентификаторе), имеющем вид смарт-карты или eToken'a, обеспечивающих полную сохранность данных, которые записываются в защищенную часть чипа.

Если пользователь забыл дома персональный идентификатор, предусматривается возможность восстановления параметров доступа путем выписывания временного цифрового сертификата, например, сроком действия на 8 рабочих часов.

Описанные выше некоторые преимущества организации доступа с применением цифровых сертификатов, безусловно, привлекательны для корпоративного использования. Однако в реальных условиях всегда приходится выбирать между "быстро" и "правильно".

Как правило, сразу перейти на применение цифровых сертификатов не готов ни один даже самый обеспеченный ресурсами заказчик. Всегда имеется набор устаревшей техники, многообразие унаследованных систем, в том числе и средств защиты информации. К быстрому переходу не готов и персонал. Поэтому, как и любой процесс, переход к новым технологиям аутентификации пользователей требует разбиения на этапы. Как правило, сначала это находит свое отражение в концепции защиты информации. Прежде чем начинать внедрение на выделенном сегменте сети, обычно проводятся научно-исследовательские работы по тестированию возможных решений для обоснованного выбора того или иного решения. Затем начинается поэтапное внедрение с увязкой со смежными системами. При этом каждый этап внедрения требует документирования и утверждения инструкций пользователям, администраторам прикладных систем, сотрудникам службы безопасности в соответствии с политиками безопасности.

В качестве решений для переходного этапа от парольной защиты к использованию цифровых сертификатов ("быстро") имеется набор готовых и промежуточных решений, основанных на технологии password replacement и применению встроенных механизмов защиты, реализованных с СКЛ на серверах. Если корпорацией выбрана стратегия перехода к применению цифровых сертификатов, то для сотрудников подразделений информационных технологий и службы безопасности становится естественным обоснование проведения апгрейда техники и перехода на новые версии СПО, в которых производители предусматривают повышение безопасности с помощью применения цифровых сертификатов. Таким образом, идет постепенное движение к реализации подхода "правильно".

Существующие на сегодняшний день решения с применением технологий СКЛ покрывают значительную часть бизнес - задач корпорации. Для интеграции с унаследованными приложениями апробирована технология применения SDK (Software Developer Kit).

Предложенный подход к построению системы управления доступом является перспективным направлением развития систем организации доступа пользователей. Он позволяет на современном уровне решать такие необходимые задачи, как:

- Защищенный вход в корпоративные сети;

- Организация защиты корпоративных ресурсов;

- Доступ к защищенному корпоративному порталу;

- Применение ЭЦП;

- Защищенный вход в бизнес-приложения;

- Защита корпоративной почты и документооборота;

- Организация работы мобильных пользователей.

Комплексная антивирусная защита предприятия

Грачев Андрей, Лаборатория Касперского

Вирусная угроза

По статистике, вирусные атаки на вычислительные системы в 2003 году по количеству инцидентов уверенно занимают 1-е место, а по наносимому ущербу - 3-е, пропустив вперед кражу конфиденциальной информации и отказ в обслуживании . Но такие угрозы, как кража конфиденциальной информации и отказ в обслуживании, часто вызваны организационными причинами, а не техническими. В случае же защиты от вирусных атак пресловутый человеческий фактор может быть сведен к минимуму. Все, что для этого нужно - это обеспечить комплексный подход к построению и внедрению системы антивирусной защиты.

Персональный подход. Корпоративный подход

Когда речь заходит об антивирусной защите отдельного персонального компьютера (например, домашнего), то тут все более или менее понятно. Надо просто поставить программу, запустив файл setup.exe с купленного компакт-диска. Дальнейшие действия, как правило, сводятся к фразе "Следуйте инструкциям на экране". В дальнейшем, надо время от времени обновлять антивирусные базы и скачивать обновления самой программы.

Максимум, с чем может столкнуться пользователь персонального компьютера - это какие-то технические проблемы, которые обычно легко устраняются службой технической поддержки компании производителя. Хозяин персонального компьютера выступает сразу в нескольких ролях одновременно: "сам-себе-офицер-безопасности", "сам-себе-администратор" и "сам-себе-пользователь".

Если попытаться перенести подобный подход на обеспечение антивирусной защиты в корпоративной сети, то есть предложить пользователям самим обеспечивать антивирусную безопасность своих рабочих мест, то, скорее всего, произойдет следующее.

Во-первых, часть пользователей просто не будет устанавливать антивирус на свои рабочие места. Другая часть пользователей установит антивирус, но не настроит его должным образом, в частности, не будет обеспечено регулярное обновление антивирусных баз. Третья часть пользователей установит антивирус, не убедившись в его совместимости с используемыми на компьютере прикладными программами, в результате чего операционная система просто "упадет". Причиной этому может быть и надежда на "русский авось", и незнание рынка антивирусных программ, и элементарный недостаток технических навыков.

Во-вторых, отсутствие единого, централизованного управления может привести к тому, что в случае возникновения вирусной эпидемии, нельзя будет быстро и оперативно обновить антивирусные базы на всех рабочих станциях.

В-третьих, нагрузка на администраторов, на плечи которых ляжет обслуживание этого антивирусного "зоопарка", будет настолько высока, и потребует от них столь разнообразных навыков, что задача обслуживания антивирусной защиты будет переложена на самих пользователей.

Таким образом, подход к построению антивирусной защиты вычислительной системы предприятия (корпоративной вычислительной системы) должен быть системным и комплексным, а говорить надо не просто об антивирусной защите, а о системе антивирусной защиты.

Необходимость комплексного, системного подхода особенно важна при обеспечении защиты корпоративных систем. Известны примеры, когда из-за того, что не было в должной мере обеспечено сопровождение системы и ее управление, даже грамотно спроектированная и аккуратно внедренная система антивирусной защиты разваливалась на отдельные фрагменты.

Комплексный подход к построению системы антивирусной защиты

Комплексный подход к построению системы антивирусной защиты (АВЗ) предполагает классическое понимание "системности", а именно построение и внедрение процесса защиты от вирусов, обеспечение и развитие этого процесса. Комплексность предполагает замкнутый жизненный цикл системы АВЗ:

Другими словами, успешная работа системы антивирусной защиты в сети, где число компьютеров превышает несколько десятков, определяется не только техническими характеристиками антивирусного программного обеспечения (АПО), но и тем, как организовано сопровождение (поддержка) системы, насколько грамотны и организованы администраторы, насколько рядовые пользователи выполняют элементарные правила антивирусной безопасности и т.д. В любом случае, комплексное решение в области антивирусной защиты предполагает:

- защиту максимально возможного числа путей проникновения и распространения вирусов внутри предприятия;

- построение централизованной и структурированной системы управления антивирусным ПО;

- обеспечение регулярного обновления антивирусных баз и антивирусного ПО;

- интеграцию процессов поддержания работоспособности системы антивирусной защиты с имеющимися процессами обеспечения безопасности информации;

- обучение и поддержание уровня знаний администраторов;

- разработка и внедрение правил элементарной антивирусной безопасности среди обычных пользователей;

- разработку и внедрение процессов развития системы антивирусной защиты в условиях постоянного изменения количественных и качественных характеристик вычислительной системы, ее развития и реорганизации.

Организационная и техническая составляющие

Успех построения комплексной системы антивирусной защиты должен основываться как на технической, так и на организационной составляющей. Только технической или только организационной составляющей (например, формального запрета использовать сменные носители) недостаточно.

Исходя из основных положений, написанных выше и описывающих процесс построения "идеальной" системы антивирусной защиты, Лаборатория Касперского предлагает полный пакет продуктов и услуг по антивирусной защите корпоративных вычислительных систем. Во-первых, в Лаборатории Касперского имеется программный продукт Corporate Suite, в который входит антивирусное ПО для серверов и рабочих станций, средства централизованного управления и т.д. Во-вторых, Лаборатория Касперского предлагает и набор услуг по построению и сопровождению системы антивирусной защиты корпоративной вычислительной системы.

На самом начальном этапе, Лаборатория Касперского может предложить помощь в разработке основных положений концепции информационной безопасности, политике обеспечения антивирусной защиты, разработки основных регламентов и процедур для данной политики.

Следующим этапом может быть проектирование, внедрение и сопровождение системы АВЗ. В частности, по опыту работы Лаборатория Касперского на корпоративном рынке можно говорить о следующих действиях, которые необходимо выполнить для построения надежной системы АВЗ:

- Провести обследование (анализ) ВС Заказчика на предмет антивирусной защиты. Результатом такого обследования будет согласованный документ, в котором будут перечислены все платформы, подлежащие защите, все возможные пути проникновения вирусов и все организационные моменты, которые надо учесть при построении системы АВЗ.

- Разработка и согласование технического проекта по внедрению системы АВЗ, в котором будут распределены задачи сторон, определен план-график работ и сформулирована структура системы АВЗ Заказчика.

- Провести собственно инсталляцию и настройку АПО на всех нужных компонентах ВС Заказчика. Причем, часть или даже все работы могут проводиться специалистами Заказчика.

- Обучить или организовать обучение специалистов Заказчика, которые будут сопровождать и обслуживать систему АВЗ.

- Подписать документы о завершении внедрения, зафиксировав, таким образом, некоторое состояние системы АВЗ.

После того, как система АВЗ построена, начинается стадия ее сопровождения, или эксплуатации. Фактически, сопровождение системы антивирусной защиты представляет собой набор функций и задач, которые надо регулярно выполнять. Если не обеспечить систему АВЗ грамотным и регулярным сопровождением, то такая система через некоторое время прекратит свое существование.

Какие работы по сопровождению будут выполняться сотрудниками самого Заказчика, какие Лабораторией Касперского или его партнером, обычно определяются в процессе подготовки проекта и прописываются в Договоре.

Можно по-разному классифицировать работы, которые необходимо выполнять при сопровождении системы АВЗ. Один из возможных способов предусматривает следующую классификацию работ по сопровожэдению:

- регулярные;

- эпизодические;

- экстренные

К регулярным действиям относится проверка работоспособности системы АВЗ, обновление баз и антивирусного ПО и т.д. Суть этих работ - они планируемы и выполняются на регулярной основе.

К эпизодическим работам нужно отнести те виды работ по обслуживанию АВЗ, которые не могут быть заранее спрогнозированы и спланированы. Например, если в компании появляется новый сотрудник, то ему выделяется новый компьютер. На новый компьютер надо поставить антивирус и подключить его к логической сети антивирусной защиты, надо проинструктировать пользователя и т.д. Такие работы называются эпизодическими и к ним тоже надо быть готовым.

Экстренные работы в чем-то похоже на эпизодические работы, но более важны и выполнять их надо срочно. Эти работы обычно надо делать, когда что-то случилось - расследовать причину и источник проникновения вирусов в сеть, лечение компьютера у VIP-клиентов и т.д.

Таким образом, можно утверждать, что для любой серьезной ВС надо строить систему антивирусной защиты. Успех же построения системы антивирусной защиты складывается из двух факторов: технического и организационного. Лаборатория Касперского, ведущий российский производитель антивирусного ПО, может обеспечить построение комплексной системы антивирусной защиты для вычислительной системы любой сложности.