4. RiskWatch

Программное обеспечение RiskWatch (www.riskwatch.com) является мощным средством анализа и управления рисками. В семейство RiskWatch входят программные

продукты для проведения различных видов аудита безопасности. Оно включает в себя следующие средства аудита и анализа рисков:

RiskWatch for Physical Security - для физических методов защиты ИС;

RiskWatch for Information Systems - для информационных рисков;

HIPAA-WATCH for Healthcare Industry - для оценки соответствия требованиям стандарта HIPAA (US Healthcare Insurance Portability and Accountability Act);

RiskWatch RW17799 for ISO 17799 - для оценки требованиям стандарта ISO 17799.

В методе RiskWatch в качестве критериев для оценки и управления рисками используются предсказание годовых потерь (Annual Loss Expectancy, ALE) и оценка возврата от инвестиций (Return on

Investment, ROI).

Семейство программных продуктов RiskWatch имеет массу достоинств. RiskWatch помогает провести анализ рисков и сделать обоснованный выбор мер и средств защиты. Используемая в программе методика

включает в себя 4 фазы.

В отличие от CRAMM, программа RiskWatch более ориентирована на точную количественную оценку соотношения потерь от угроз безопасности и затрат на создание системы защиты. Надо также отметить, что в

этом продукте риски в сфере информационной и физической безопасности компьютерной сети предприятия рассматриваются совместно.

В основе продукта RiskWatch находится методика анализа рисков, которая состоит из четырех этапов.

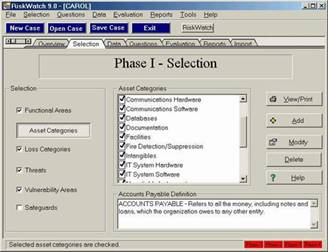

Первый этап - определение предмета исследования. Здесь описываются такие параметры, как тип организации, состав исследуемой системы (в общих чертах), базовые требования в области безопасности. Для

облегчения работы аналитика, в шаблонах, соответствующих типу организации ("коммерческая информационная система", "государственная/военная информационная система" и т.д.), есть списки категорий

защищаемых ресурсов, потерь, угроз, уязвимостей и мер защиты. Из них нужно выбрать те, что реально присутствуют в организации.

Например, категории потерь:

- Задержки и отказ в обслуживании;

- Раскрытие информации;

- Прямые потери (например, от уничтожения оборудования огнем);

- Жизнь и здоровье (персонала, заказчиков и т.д.);

- Изменение данных;

- Косвенные потери (например, затраты на восстановление);

- Репутация.

Определение категорий защищаемых ресурсов.

Второй этап - ввод данных, описывающих конкретные характеристики системы. Данные могут вводиться вручную или импортироваться из отчетов, созданных инструментальными средствами исследования

уязвимости компьютерных сетей.

На этом этапе:

Подробно описываются ресурсы, потери и классы инцидентов. Классы инцидентов получаются путем сопоставления категории потерь и категории ресурсов.

Для выявления возможных уязвимостей используется опросник, база которого содержит более 600 вопросов. Вопросы связаны с категориями ресурсов.

Задается частота возникновения каждой из выделенных угроз, степень уязвимости и ценность ресурсов. Все это используется в дальнейшем для расчета эффекта от внедрения средств защиты.

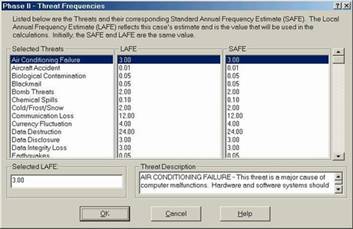

Пример оценок LAFE и SAFE для одной из угроз.

Третий и, наверное, самый важный этап - количественная оценка. На этом этапе рассчитывается профиль рисков, и выбираются меры обеспечения безопасности. Сначала устанавливаются связи между

ресурсами, потерями, угрозами и уязвимостями, выделенными на предыдущих шагах исследования (риск описывается совокупностью этих четырех параметров).

Фактически, риск оценивается с помощью математического ожидания потерь за год. Например, если стоимость сервера $150000, а вероятность того, что он будет уничтожен пожаром в течение года равна

0.01, то ожидаемые потери составят $1500.

Общеизвестная формула (m=p*v , где m-математическое ожидание, p - вероятность возникновения угрозы, v - стоимость ресурса) претерпела некоторые изменения, в связи с тем, что RiskWatch использует

определенные американским институтом стандартов NIST оценки, называемые LAFE и SAFE. LAFE (Local Annual Frequency Estimate) - показывает, сколько раз в год в среднем данная угроза реализуется в

данном месте (например, в городе). SAFE (Standard Annual Frequency Estimate) - показывает, сколько раз в год в среднем данная угроза реализуется в этой "части мира" (например, в Северной Америке).

Вводится также поправочный коэффициент, который позволяет учесть, что в результате реализации угрозы защищаемый ресурс может быть уничтожен не полностью, а только частично.

Дополнительно рассматриваются сценарии "что если:", которые позволяют описать аналогичные ситуации при условии внедрения средств защиты. Сравнивая ожидаемые потери при условии внедрения защитных

мер и без них можно оценить эффект от таких мероприятий.

RiskWatch включает в себя базы с оценками LAFE и SAFE, а также с обобщенным описанием различных типов средств защиты.

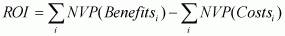

Эффект от внедрения средств защиты количественно описывается с помощью показателя ROI (Return on Investment - отдача от инвестиций), который показывает отдачу от сделанных инвестиций за

определенный период времени. Рассчитывается он по формуле:

где Costsi - затраты на внедрение и поддержание i-меры защиты; Benefitsi - оценка той пользы (т.е. ожидаемого снижения потерь), которую приносит внедрение данной меры защиты; NPV (Net Present

Value) - дает поправку на инфляцию.

Четвертый этап - генерация отчетов. Типы отчетов:

- Краткие итоги.

- Полные и краткие отчеты об элементах, описанных на стадиях 1 и 2.

- Отчет от стоимости защищаемых ресурсов и ожидаемых потерях от реализации угроз.

- Отчет об угрозах и мерах противодействия.

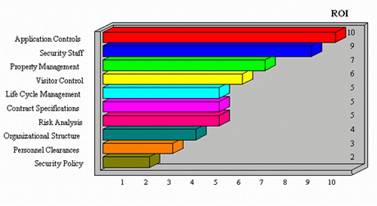

- Отчет о ROI.

- Отчет о результатах аудита безопасности.

Пример графика показателя ROI для различных мер защиты.

Таким образом, рассматриваемое средство позволяет оценить не только те риски, которые сейчас существуют у предприятия, но и ту выгоду, которую может принести внедрение физических, технических,

программных и прочих средств и механизмов защиты. Подготовленные отчеты и графики дают материал, достаточный для принятия решений об изменении системы обеспечения безопасности предприятия.

Для отечественных пользователей проблема заключается в том, что получить используемые в RiskWatch оценки (такие как LAFE и SAFE) для наших условий достаточно проблематично. Хотя сама методология

может с успехом применяться и у нас.

Подводя итог, можно отметить, что конкретную методику проведения анализа рисков на предприятии и инструментальные средства, поддерживающие ее, нужно выбирать, учитывая следующие факторы:

Наличие экспертов, способных дать достоверные оценки объема потерь от угроз информационной безопасности;

Наличие на предприятии достоверной статистки по инцидентам в сфере информационной безопасности;

Нужна ли точная количественная оценка последствий реализации угроз или достаточно оценки на качественном уровне.

К недостаткам RiskWatch можно отнести:

- Такой метод подходит, если требуется провести анализ рисков на программно-техническом уровне защиты, без учета организационных и административных факторов.

- Полученные оценки рисков (математическое ожидание потерь) далеко не исчерпывает понимание риска с системных позиций - метод не учитывает комплексный подход к информационной безопасности.

- Программное обеспечение RiskWatch существует только на английском языке.

- Высокая стоимость лицензии (от 10 000 долл. за одно рабочее место для небольшой компании).

5. ГРИФ

ГРИФ - комплексная система анализа и управления рисками информационной системы компании. ГРИФ 2005 из состава Digital Security Office (http://www.dsec.ru/products/grif/) дает полную картину защищенности информационных ресурсов в системе и позволяет выбрать оптимальную стратегию защиты

информации компании.

Система ГРИФ:

- Анализирует уровень защищенности всех ценных ресурсов компании

- Оценивает возможный ущерб, который понесет компания в результате реализации угроз информационной безопасности

- Позволяет эффективно управлять рисками при помощи выбора контрмер, наиболее оптимальных по соотношению цена/качество

Как работает система ГРИФ:

Система ГРИФ 2005 предоставляет возможность проводить анализ рисков информационной системы при помощи анализа модели информационных потоков, а также, анализируя модель угроз и уязвимостей - в

зависимости от того, какими исходными данными располагает пользователь, а также от того, какие данные интересуют пользователя на выходе.

Модель информационных потоков

При работе с моделью информационных потоков в систему вносится полная информация обо всех ресурсах с ценной информацией, пользователях, имеющих доступ к этим ресурсам, видах и правах доступа.

Заносятся данные обо всех средствах защиты каждого ресурса, сетевые взаимосвязи ресурсов, а также характеристики политики безопасности компании. В результате получается полная модель информационной

системы.

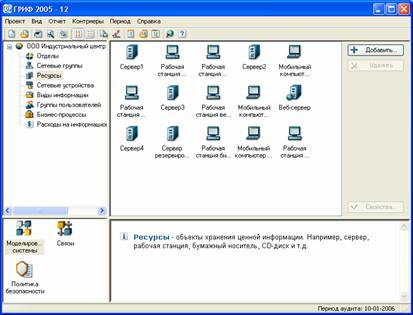

Шаг 1.

На первом этапе работы с программой пользователь вносит все объекты своей информационной системы: отделы, ресурсы (специфичными объектами данной модели являются сетевые группы, сетевые устройства,

виды информации, группы пользователей, бизнес-процессы).

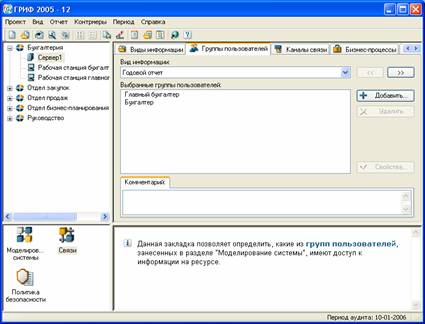

Шаг 2.

Далее пользователю необходимо проставить связи, т.е. определить к каким отделам и сетевым группам относятся ресурсы, какая информация хранится на ресурсе, и какие группы пользователей имеют к ней

доступ. Также пользователь системы указывает средства защиты ресурса и информации.

Шаг 3.

На завершающем этапе пользователь отвечает на список вопросов по политике безопасности, реализованной в системе, что позволяет оценить реальный уровень защищенности системы и детализировать оценки

рисков.

Наличие средств информационной защиты, отмеченных на первом этапе, само по себе еще не делает систему защищенной в случае их неадекватного использования и отсутствия комплексной политики

безопасности, учитывающей все аспекты защиты информации, включая вопросы организации защиты, физической безопасности, безопасности персонала, непрерывности ведения бизнеса и т.д.

В результате выполнения всех действий по данным этапам, на выходе сформирована полная модель информационной системы с точки зрения информационной безопасности с учетом реального выполнения

требований комплексной политики безопасности, что позволяет перейти к программному анализу введенных данных для получения комплексной оценки рисков и формирования итогового отчета.