2010 г.

Биометрия на службе охраны правопорядка и безопасности

Сергей Кузнецов

Обзор февральского 2010 г. номера журнала Computer (IEEE Computer Society, V. 43, No 2, февраль, 2010).

Авторская редакция.

Также обзор опубликован в журнале "Открытые системы"

Темой февральского номера журнала Computer является биометрия и компьютерные биометрические системы. Этой теме посвящена небольшая вводная заметка приглашенного редактора, которым в этот раз является Рон Веттер (Ron Vetter, University of North Carolina, Wilmington), а также четыре статьи. Заметка Веттера называется «Аутентификация путем биометрических исследований» («Authentication by Biometric Verification»).

Биометрия – это наука и технология, посвященная измерению и анализу характеристик человеческого тела, таких как отпечатки пальцев, ретинально-венозные паттерны, радужная оболочка глаза, голосовые паттерны, лицевые паттерны и измерения рук и пальцев для целей аутентификации или идентификации. Аутентификация на основе биометрических исследований становится все более распространенной, и биометрические технологии начинают проявляться во многих аспектах повседневной жизни. Для биометрических систем требуется разработка устройств для получения биометрической информации, программных алгоритмов эффективной идентификации и баз данных для хранения биометрических данных. Одной из причин популярности биометрических исследований является их удобство и доступность – у каждого человека имеются уникальные биометрические характеристики, которые можно автоматически получить и измерить, и невозможно простым образом подделать или изменить. Как показано на рисунке, теперь имеются алгоритмы, которые на основании заданного изображения лица человека и его основных биометрических характеристик могут предсказать процесс возрастных изменений этого лица.

Автоматическое предсказание процесса старения киноактера Чарльза Джонсона (Charles Johnson). Наверху представлены настоящие фотографии, внизу – изображения, созданные автоматически на основе фотографии из левого верхнего угла.

В последние несколько лет развитие биометрии стимулировалось правительственными инициативами, что привело к значительному росту активности исследователей. Этот рост связан не только с повышением интереса к вопросам безопасности после трагедии 11 сентября 2001 г., но также и в связи с наличием проблем обеспечения конфиденциальности при хранении и передачи в сети Internet персональной информации. Росту рынка биметрических систем способствует развитие национальных программ идентификации граждан, инициированных правительствами разных стран. По оценкам портала SecurityPark.net, в 2010 г. объем этого рынка достигнет 6 миллиардов долларов.

Основную часть тематической подборки открывает статья Аруна Росса (Arun Ross, West Virginia University) «Распознание по радужной оболочке глаза: дальнейшие действия» («Iris Recognition: The Path Forward»).

Биометрия позволяет идентифицировать личность человека на основе использования его характерных физических или поведенческих признаков, таких как особенности строения лица, отпечатки пальцев и ладони, строение радужной оболочки глаза, геометрия руки и особенности голоса. В частности, особый интерес вызывают системы распознавания по радужной оболочке глаза, поскольку насыщенная текстура радужной оболочки обеспечивает точную биометрическую информацию для идентификации личности.

В радужной оболочке глаза, расположенной за роговой оболочкой глаза и перед хрусталиком, мышцы расширения и сжатия используются для регулирования размера зрачка, управляя величиной света, поступающего в глаз. На снимках передней поверхности радужной оболочки в ближней части инфракрасного диапазона (near-infrared, NIR) обнаруживаются сложные рисунки, которые могут использоваться в компьютерных системах для распознавания личности людей. Поскольку свет в NIR-диапазоне может проникать сквозь поверхность радужной оболочки, на таких снимках могут выявиться сложные детали текстуры, присутствующие даже в темноокрашенных радужных оболочках. Сложность текстуры радужной оболочки и разнообразие разновидностей таких текстур позволяет ученым постулировать, что текстурные характеристики радужной оболочки являются уникальными признаками конкретного человека. Кроме того, радужная оболочка – это единственный внутренний орган человека, полностью видимый снаружи. Поэтому, в отличие от отпечатков пальцев или ладони, рисунок радужной оболочки не может быть простым образом изменен под влиянием внешних условий.

В системах распознавания по радужной оболочке сравниваются два снимка радужной оболочки, и производится оценка их соответствия, отражающая степень их схожести или несхожести. Системы распознавания по радужной оболочке используются уже во всем мире, включая систему отслеживания депортированных лиц в Объединенных Арабских Эмиратах, программу социальной помощи афганским беженцам в Пакистане, систему пограничного контроля для иммигрантов в голландском аэропорте Скипхол и т.д.

Для дальнейшего развития достижений в этой области, достигнутых в прошлом десятилетии, исследователям требуется решить проблемы получения достаточного качественных снимков глаза в неидеальных условиях и точного анализа снимков невысокого качества. Однако перспективы распознавания по радужной оболочке, обуславливаемые сложностью структуры радужной оболочки и ее стабильностью, очевидным образом стимулируют решение этих проблем и способствуют более широкому использованию соответствующих систем.

Следующая статья называется «Дактилоскопическое сравнение» («Fingerprint Matching») и написана Энилом Джейном, Джианджиангом Фенгом и Картиком Нандакумаром (Anil K. Jain, Michigan State University, Jianjiang Feng, Tsinghua University, Beijing, Karthik Nandakumar, Institute for Infocomm Research, Singapore).

На коже ладоней и ступней людей наблюдаются сложные рисунки гребней и впадин. Эти папиллярные гребни на пальцах помогают руке зажимать предметы, увеличивая трение и повышая уровень осязания. Общий рисунок отпечатка пальца зависит от его формы, размера и расположения подушечки. Высоко расположенные и симметричные подушечки приводят к образованию завитков, плоские и симметричные подушечки способствуют появлению дуг, а ассиметричные подушечки – петлей.

Основные типы рисунков отпечатков пальцев: (a) дуга, (b) петля, (с) завиток

Важным применением отпечатков пальцев является идентификация личности людей. Рисунок расположения гребней на каждом пальце уникален и неизменяем, что позволяет использовать его как характеристику индивидуальности. Даже однояйцевых близнецов можно различить по отпечаткам пальцев. Внешние повреждения поверхности кожи пальцев, такие как порезы и ушибы, приводят только к временному изменению рисунка на поврежденном участке кожи, после заживления кожи восстанавливается исходная структура гребней.

В конце 19-го века, среди прочих, Генри Фолдс (Henry Faulds), Фрэнсис Гальтон (Francis Galton) и Эдвард Генри (Edward Henry) заложили научную основу использования отпечатков пальцев для идентификации личности людей. С тех пор распознавание людей по отпечаткам пальцев во всем мире используется правоохранительными органами для двух основных целей:

установление личности подозреваемого (или жертвы) на основе частичных (или невидимых) отпечатков пальцев, оставшихся на месте преступления;

определение рецидивистов на основе отпечатков всех их пальцев (использование десяти отпечатков повышает точность сопоставления).

Одной из крупнейших в мире систем распознавания по отпечаткам пальцев является Интегрированная автоматическая система идентификации по отпечаткам пальцев (Integrated Automated Fingerprint Identification System, IAFIS), поддерживаемая в ФБР с 1999 г. К настоящему времени в IAFIS содержатся отпечатки пальцев более чем 60 миллионов людей вместе с соответствующей демографической информацией, что способствует как исследованию мест преступления на основе поиска скрытых отпечатков пальцев, так и идентификации подозреваемых на основе отпечатков 10 пальцев и проверке анкетных данных всех слоев населения. В 2008 г. в ФБР начался процесс модернизации IAFIS до Системы идентификации следующего поколения (Next Generation Identification system, NGI), в которой будут поддерживаться и другие биометрические признаки (отпечатки ладоней, рисунки радужной оболочки глаз и т.д.).

Из-за роста проблем безопасности и мошенничества правительственные и коммерческие организации значительно расширяют использование собственных систем распознавания на основе отпечатков пальцев в нескольких не криминалистических приложениях, включая физический и логический контроль доступа, транзакции с банкоматами, пограничный контроль и т.д. В этих приложениях отпечатки пальцев являются доминирующей биометрической характеристикой. Основными причинами популярности методов распознавания по отпечаткам пальцев являются следующие:

- успешность их применения в различных криминалистических, правительственных и гражданских приложениях;

- тот факт, что преступники часто оставляют отпечатки пальцев на месте преступления;

- наличие крупных унаследованных баз данных;

- доступность компактных и недорогих устройств для снятия отпечатков пальцев.

Система распознавания по отпечаткам пальцев может использоваться как для проверки, так и для идентификации. При проверке система сравнивает введенный отпечаток пальца с «зарегистрированным» отпечатком для проверки того, что они происходят от одного и того же пальца (сопоставление 1:1). При идентификации система сравнивает введенный отпечаток пальца со всеми хранимыми в базе данных отпечатками зарегистрированных пользователей, чтобы определить, не является ли данный человек одним их них (сопоставление 1:N).

В программе Министерства внутренней безопасности США осуществляется программа US-VISIT, в рамках которой организации, выдающие визы для въезда в страну, и точки въезда обеспечиваются технологией распознавания по отпечаткам пальцев, что позволяет федеральному правительству устанавливать и проверять личности людей, посещающих США. С 2004 г. крупномасштабная система распознавания личности по отпечаткам пальцев обработала данные о более чем 100 миллионах людей, желавших посетить США. Эта система выявляет террористов, преступников и незаконных иммигрантов путем сравнения отпечатков пальцев лица, претендующего на получение визы, с отпечатками пальцев, хранимыми в базе данных отслеживаемых личностей, а также проверки того, что человек, пересекающий границу, является именно тем, кому выдавалась виза.

Растущий список коммерческих и правительственных приложений распознавания по отпечаткам пальцев, а также наличие компактных и недорогих датчиков и мощных процессоров приводят к повышению потребности в полностью автоматических, высокоточных систем, работающих в масштабе реального времени. Системы следующего поколения могут принести много пользы, но для их создания требуется решить ряд проблем, над которыми в настоящее время работают исследователи.

Рама Челаппа, Раван Синха и П. Джонатан Филлипс (Rama Chellappa, University of Maryland, College Park, Pawan Sinha, Massachusetts Institute of Technology, P. Jonathon Phillips, National Institute of Standards and Technology, Gaithersburg, Maryland) представили статью «Распознавание по чертам лица компьютерами и людьми» («Face Recognition by Computers and Humans»).

В большинстве ситуаций от человека распознание людей по их лицам не требует никаких усилий. Но под силу ли это компьютерам? Этот вопрос привел к образованию направления автоматического распознания по чертам лица, приведшего к активным исследованиям в областях машинного зрения, распознавания образов и зрительного восприятия. В последние два десятилетия проблеме распознавания по лицу уделялось значительное внимание в различных дисциплинах, и заметны существенные продвижения в фундаментальных и прикладных исследованиях, разработке продуктов и приложений. Системы распознавания по чертам лица уже используются в точках въезда международных аэропортов Австралии и Португалии.

Исследования того, как люди воспринимают лица, привели ко многим интересным открытиям, которые можно использовать при разработке практических систем. Кроме приложений, связанных с идентификацией и проверкой (контроль доступа, охрана правопорядка и т.д.), распознавание по лицу оказывается полезным в таких прикладных областях, как человеко-машинное взаимодействие, виртуальная реальность, мультимедиа, компьютерные развлечения и т.д.

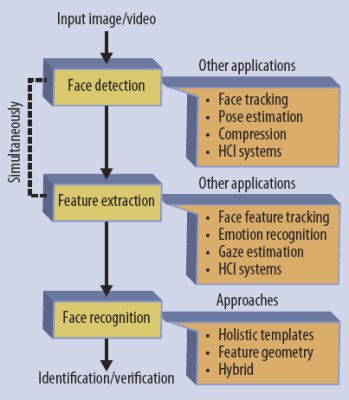

Схема типичной системы распознавания по чертам лица

Типичная система распознавания по лицу состоит из трех основных моделей: обнаружение лица, извлечение характеристик и распознавание по лицу. Как и при решении любой проблемы распознавания образов, различия в изучаемых изображениях из-за освещения, положения, выражения лица преодолеваются путем обеспечения инвариантности или устойчивости по отношению к этим различиям на стадии извлечения характеристик или путем определения правил, позволяющих учитывать возможность таких различий на стадии распознания.

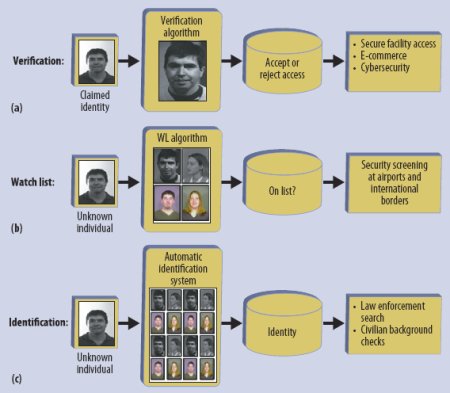

При разработке систем распознавания по лицу, нужно иметь в виду, по крайней мере, три задачи:

- проверка – система распознавания определяет, соответствует ли человек, представленный на данном изображении, проверяемому индивиду;

- идентификация – система распознания устанавливает личность изображенного человека;

- список отслеживаемых людей – система распознавания устанавливает, входит ли изображенный человек в список отслеживаемых людей, и, если да, идентифицирует его.

Структура трех задач распознавания по чертам лица: проверка, список отслеживаемых людей и идентификация

Сложность идентификации или проверки вхождения в список нежелательных людей зависит от размера базы данных или списка.

Последнюю статью тематической подборки написали Карл Риканек мл., Мариос Саввидес, Деймон Вудард и Джерри Дозье (Karl Ricanek Jr., University of North Carolina, Marios Savvides, Damon L. Woodard, Clemson University, Gerry Dozier, North Carolina Agricultural and Technical State University). Статья называется «Биометрическая идентификация без принуждения: возникающие технологии» («Unconstrained Biometric Identification: Emerging Technologies»).

В традиционных биометрических приложениях, таких как контроль доступа и пограничный контроль, для взаимодействия с биометрической системой пользователи должны совершать специальные действия, например, неподвижно стоять лицом к камере. Однако во многих приложениях люди не находятся под контролем. Возрастает потребность в биометрии без принуждения, которая в не слишком дальнем будущем станет составной частью бизнес-парадигм и новых продуктов. Торговые автоматы смогут сами регулировать продажу товаров, которые запрещено продавать людям некоторых возрастных категорий. Компании будут опираться на демографические данные, автоматически собираемые биометрическими системами, которые будут отслеживать подачу материала в кабельном телевидении, обеспечивая надежные данные о возрасте, поле и расовой принадлежности бизнес-пользователей. Фотокамеры смогут отслеживать людей на дальнем расстоянии и идентифицировать их как друзей или недругов своего владельца.

Чтобы сделать эти приложения биометрии без приложений реальностью, несколько организаций образовали Центр передовых исследований в области наук идентификации (Center for Advanced Studies in Identity Sciences, CASIS), исследовательский консорциум, задача которого состоит в выявлении и решении проблем, связанных с созданием таких систем. В состав CASIS входят академические исследователи, посвятившие изучению проблемы биометрии без принуждений большую часть своей научной карьеры и представляющие Биометрический центр университета Карнеги-Меллон, Лабораторию биометрии и распознавания образов Клемсонского университета, Лаборатории прикладных вычислений в Сельскохозяйственном и техническом государственном университета Северной Каролины и Группы старения лица в Вилмингтонском университете Северной Каролины.

Исследователи CASIS разрабатывают несколько современных решений, которые позволят биометрическим системам использовать неидеальные данные, сделают более устойчивым процесс генерации биометрических характеристик и приведут к повышению производительности процессов сравнения с образцами.

Вне тематической подборки опубликованы две большие статьи. Авторами первой из них – «Практическая аспкетно-ориентированная разработка программного обеспечения: истории из AOSD-Europe – являются Аваис Рашид, Томас Коттенье, Фил Гринвуд, Рузанна Читчян, Регина Менье, Роберта Коэльо, Марио Судхолд и Воутер Йосен («Aspect-Oriented Software Development in Practice: Tales from AOSD-Europe») (Awais Rashid, Thomas Cottenier, Phil Greenwood, Ruzanna Chitchyan, Lancaster University, UK, Regine Meunier, Siemens AG, Germany, Roberta Coelho, Federal University of Rio Grande do Norte, Brazil, Mario Südholt, École des Mines de Nantes, France, Wouter Joosen, Katholieke Universiteit Leuven, Belgium).

В последнее десятилетие расширилось использование методов аспектно-ориентированной разработки программного обеспечения (aspect-oriented software development, AOSD) как средств модуляризации сквозной функциональности (crosscutting concern) программных систем, что способствует совершенствованию трудовых навыков разработчиков и возврату инвестиций (return on investment, ROI). Имеются как многочисленные аспектно-ориентированные (AO) программные среды производственного качества, включая AspectJ, JBoss и Spring, так и различные методы аспектно-ориентированного анализа и проектирования.

Разработчики, намеревающиеся начать применять методы AOSD, должны озаботиться тремя принципиальными вопросами:

- Как используется AOSD в современных производственных проектах? Разработчикам следует установить, подходят ли методы AOSD для решения стоящей перед ними проблемы в контексте выполняемого проекта.

- Принесет ли реальную пользу улучшенная модульность при технической разработке и развитии программного обеспечения? Разработчики должны понимать, перевешивает ли потенциальная польза от применения этого подхода расходы на внедрение новой технологии, и если да, то они должны смочь убедить руководстве в ее долгосрочной рентабельности.

- Что должны знать разработчики при использовании методов AOSD? Разработчикам следует избегать известных опасностей и внедрять стратегии и средства проектирования, позволяющие противостоять потенциальной угрозе качеству разрабатываемого продукта.

Ответы на эти вопросы получить не так уж просто, нелегко собрать требуемую информацию из имеющейся литературы, но авторам статьи удалось отчасти разобраться с ними путем анализа средне- и крупномасштабных проектов, в которых используются методы AOSD. Данные об этих проектах были доступны авторам как напрямую через общеевропейский консорциум академических и производственных организаций AOSD-Europe, так и на основе частных контактов с исследователями.

Как показывают исследования авторов, производственные (а не экспериментальные) проекты главным образом основываются на базовых возможностях языков AO для модуляризации известных видов сквозной функциональности. Разработчики внедряют понятия AOSD в пошаговом режиме, решая поначалу технические проблемы разработки, не затрагивая ключевых особенностей продукта. Кроме того, методы AOSD способствуют стабильности технического решения в целом при развитии системы и могут позволить существенно сократить размер модели системы. Наконец, «хрупкость» среза точек исполнения (pointcut fragility) в основных технологиях AO-программирования может привести к волновым эффектам при развитии системы, когда некоторые аспекты непреднамеренно воздействуют на потоки исключений программы. Поэтому от разработчиков требуются тщательный анализ известных ошибочных ситуаций и выработка эффективных стратегий тестирования.

Последнюю большую статью представили Микко Сипонен, Сеппо Пахнила и М. Адам Махмуд (Mikko Siponen, Seppo Pahnila, University of Oulu, Finland, M. Adam Mahmood, University of Texas at El Paso). Статья называется «Соответствие политикам информационной безопасности: эмпирическое исследование» («Compliance with Information Security Policies: An Empirical Investigation»).

Серьезной угрозой безопасности является неспособность организаций обязать своих служащих следовать политикам информационной безопасности. Чтобы гарантировать соблюдение служащими политик безопасности своих организаций, было предложено несколько мер обеспечения соответствия политикам. Эти меры подвергались критике за отсутствие эмпирически подтвержденных принципов, которых должны придерживаться служащие. Это действительно является серьезным недостатком, поскольку организациям требуются эмпирически проверенные руководства, позволяющие повысить приверженность пользователей к соблюдению политик безопасности.

Для устранения этого дефекта авторы провели обследование на основе серьезных поведенческих теорий, чтобы понять, почему одни служащие следуют политикам безопасности своих организаций, а другие – нет. Полученные данные показывают, что для поддержки политик безопасности в организациях требуется оказывать общественное давление на служащих со стороны их коллег и руководителей. Поэтому важно, чтобы менеджеры и сотрудники отделов информационной безопасности придавали особое значение соответствию политикам безопасности.

Кроме того, на намерения служащих подчиняться политикам безопасности существенное воздействие оказывают точные оценки уязвимости организаций к угрозам информационной безопасности и актуальности таких угроз при отсутствии каких-либо мер противодействия им. Руководство должно убеждать служащих в том, что их организация может стать жертвой атак на безопасность и нарушений безопасности, если служащие не будут следовать политикам безопасности.

На намерения служащих соблюдать установленные политики влияет понимание ими различных аспектов информационной безопасности. Поэтому убедительное обращение о важности соблюдения политик безопасности должно быть донесено до всех служащих компании. Помочь достижению требуемого понимания могут специальные акции в пользу безопасности, плакаты и даже обсуждения за чашкой кофе.

Менеджерам и сотрудников отделов информационной безопасности следует применять санкции по отношению к служащим, не соблюдающим политики безопасности. В частности, служащие должны понимать, что их несоблюдение политик безопасности будет обнаружено, и к ним вскоре будут применены строгие санкции.

Интересно, что введение специальных премий оказало крайне незначительное влияние на соблюдение служащими политик информационной безопасности. Поэтому использованию материальных и моральных поощрений для привлечения служащих к соблюдению политик безопасности не следует приписывать большого значения.

Удачи всем вам, до новой встречи, Сергей Кузнецов.